***

Come operare la verifica di conformità privacy?

Lo svolgimento di una verifica completa in ambito privacy può essere svolto solo su realtà molto piccole.

Per le realtà di più ampio respiro, al fine di definire un vero e proprio piano di audit è invece opportuno pianificare le attività in funzione delle aree di maggiore rischio. Tale ultimo elemento va valutato secondo due diversi parametri:

- innanzitutto, rileva il rischio per i diritti e le libertà fondamentali delle persone fisiche;

- solo secondariamente, il rischio sanzionatorio o risarcitorio che grava sull’ente: sotto un profilo pratico è infatti certamente di particolare interesse per le aziende valutare anche il rischio a carico dell’organizzazione in rapporto a possibili sanzioni o risarcimenti di danni che dovesse essere chiamata a sostenere in caso di violazione della normativa o comunque di non conformità.

La prospettiva descritta contrasta con la logica che normalmente viene posta alla base del processo di pianificazione delle attività di audit (fondata, infatti, generalmente solo sul secondo parametro), ma risponde all’esigenza che il titolare/responsabile adotti un approccio “privacy by design”.

Nella pratica è quindi opportuno procedere secondo il seguente schema:

- anzitutto, è utile effettuare un primo assessment complessivo che valuti l’esaustività delle azioni poste in essere dal titolare per l’adeguamento alla nuova normativa; tale attività di analisi può contribuire altresì a definire le aree nelle quali sia conveniente attivare una verifica nel continuo (quali, ad esempio, la gestione dei consensi o delle richieste di esercizio dei diritti da parte degli interessati);

- una volta definite le aree di maggiore rischio, le successive verifiche devono avvenire con il livello di dettaglio che dovrà essere di volta in volta valutato dall’auditor.

...la verifica degli ambiti formalizzati?

Nel caso di verifiche relative ad ambiti/elementi formalizzati dalla normativa, la sussistenza dei requisiti necessari previsti rappresenta per l’auditor, naturalmente, un parametro di indagine imprescindibile.

Consideriamo, ad esempio, una verifica sulle informative: in tale caso l’auditor dovrà verificare se il titolare ha predisposto, per ogni categoria di interessati di cui raccoglie i dati, una informativa la cui forma di espressione, i relativi contenuti e le modalità con cui viene fornita rispondono ai criteri indicati dalla legge, accertando quindi:

- se esprime le informazioni richieste in forma concisa, trasparente, intelligibile e facilmente accessibile, con un linguaggio semplice e chiaro;

- se viene fornita all'interessato, nel momento in cui i dati personali sono ottenuti;

- se contiene tutte le informazioni previste dalla normativa, ed in particolare:

- l'identità e i dati di contatto del Titolare del trattamento e, ove applicabile, del suo rappresentante;

- i dati di contatto del responsabile della protezione dei dati, ove applicabile;

- le finalità del trattamento cui sono destinati i dati personali nonché la base giuridica del trattamento;

- qualora il trattamento si basi sull'articolo 6, paragrafo 1, lettera f), i legittimi interessi perseguiti dal Titolare del trattamento o da terzi;

- gli eventuali destinatari o le eventuali categorie di destinatari dei dati personali.”

(Estratto da una delle checklist pubblicate in Giancarlo Butti, Maria Roberta Perugini - Audit e GDPR – Manuale per le attività di verifica e sorveglianza del titolare e del DPO, cit.).

Lo svolgimento di una verifica di questo tipo tuttavia, per quanto formalmente dettagliata, non è idonea a rilevare l’effettiva conformità dell’informativa predisposta dal titolare: questa potrebbe infatti essere ineccepibile dal punto di vista formale ma non rispecchiare le reali modalità con cui viene svolto un trattamento, con la conseguenza di risultare comunque non conforme e, come tale, sanzionabile.

Quindi, anche quando la verifica verte su elementi già articolati dalla normativa, nell’ottica di una effettiva prevenzione di entrambi i rischi indicati occorre superare l’idea di un’indagine che valuti la (mera) corrispondenza alla lettera della norma. L’approccio della verifica deve essere pragmatico, considerando quindi la reale operatività del titolare e l’effettiva corrispondenza con quanto rappresentato in documenti formalmente corretti. Ciò si traduce in una serie di operazioni di controllo più approfondite.

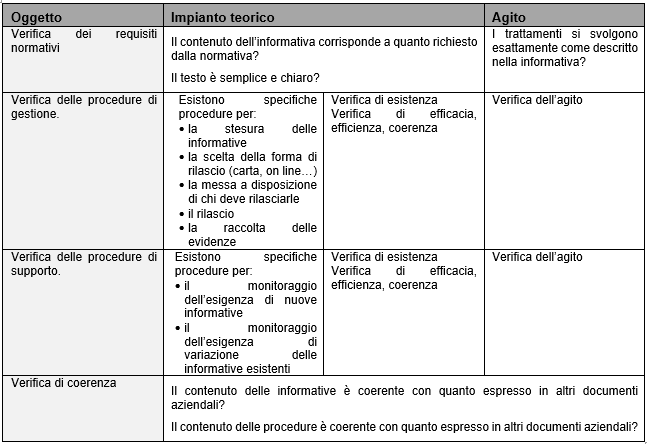

Riassumendo, utilizzando come riferimento sempre le informative, l’auditor è chiamato ad accertare necessariamente perlomeno:

- la corrispondenza (impianto) fra i requisiti normativi e il contenuto dei documenti prodotti dall’organizzazione oggetto di verifica (ad esempio, il contenuto delle informative deve corrispondere a quanto richiesto dalla normativa);

- la coerenza fra i documenti prodotti dall’organizzazione oggetto di verifica (ad esempio, i tempi di conservazione indicati nei registri delle attività di trattamento devono corrispondere a quelli indicati nelle informative)

- il funzionamento, cioè quanto descritto nei documenti aziendali, deve corrispondere all’agito.

È auspicabile che il soggetto che svolge la verifica traduca, per ogni ambito di controllo, la propria attività in uno schema sintetico che dia evidenza della tipologia di verifica posta in essere e, quindi, del livello di dettaglio dell’indagine.

A tale proposito, si riporta di seguito una tabella che mostra, per ogni ambito di verifica (definito “oggetto”), i due differenti piani di analisi (l’impianto teorico e quello effettivo, c.d. “agito”).

(Tabella tratta da G.Butti – Sicurezza Totale 4.0. L’ABC sulla Physical Cyber Security per i DPO e le PMI (e non solo) – ITER 2019 https://www.iter.it/prodotto/sicurezza-totale-4-0/)

... la verifica degli ambiti non formalizzati?

Ancora più complessa è la verifica degli ambiti non formalizzati, per i quali non esistono riferimenti oggettivi con cui confrontarsi. Per superare tale situazione, potrebbe essere opportuno fare riferimento a buone pratiche o a documenti/ modelli/ strumenti realizzati da enti autorevoli, quali ad esempio: EDPB (Ex WP29) Autorità Garanti (in particolare CNIL, AEPD, ICO), ENISA, ISO (29134, 29151…).

L’uso di modelli prodotti da tali enti agevola, infatti, la dimostrazione della conformità in quanto naturalmente si considerano conformi alla normativa, soprattutto se prodotti da Autorità Garanti.

Ad esempio: per la redazione di una DPIA esistono modelli proposti da CNIL e dall’AEPD; per l’analisi del rischio esistono i modelli proposti da ENISA o dai già citati CNIL e AEPD.

L’uso invece di modelli autoprodotti dal titolare/responsabile (seppure su indicazione di autorevoli consulenti) comporta, da parte di chi effettua la verifica, anche l’onere della preventiva valutazione di conformità del modello adottato.

È peraltro possibile che gli schemi articolati in modo indipendente (o impropriamente “riciclati” da altri contesti) siano fuorvianti rispetto all’effettivo oggetto di tutela del GDPR (vale a dire, i diritti e le libertà fondamentali delle persone fisiche), con il rischio di condurre la verifica “fuori perimetro” e verso finalità estranee (o comunque ulteriori).

È evidente che l’uso di tali strumenti, se non opportunamente adattati, costituisce di per sé una non conformità.

Come deve comportarsi l’”auditor” in pratica?

Le attività di verifica in ambito privacy (comprese quelle proprie del DPO) sono altamente specialistiche e dovrebbero dunque essere affidate solo a soggetti che presentano le necessarie competenze.

In ogni caso, è opportuno che chi si accinge a tale attività si preoccupi di predisporre i mezzi necessari per evidenziare esattamente ciò che è stato oggetto di verifica ma soprattutto ciò che non è stato indagato, e che pertanto definisca in modo preciso e dettagliato perlomeno i seguenti elementi:

- Il tipo di verifica effettuata (ad esempio, se si è trattato di una semplice verifica formale)

- il perimetro della verifica

- il periodo della verifica

- la finalità della verifica

- le fonti informative utilizzate, sia interne sia esterne

- le modalità ed il momento di raccolta delle informazioni

- i soggetti intervistati.